NEO-IT Präsentiert: Starke Zwei-Faktor-Authentifizierung für Ihre IT-Sicherheit

ESET Secure Authentication

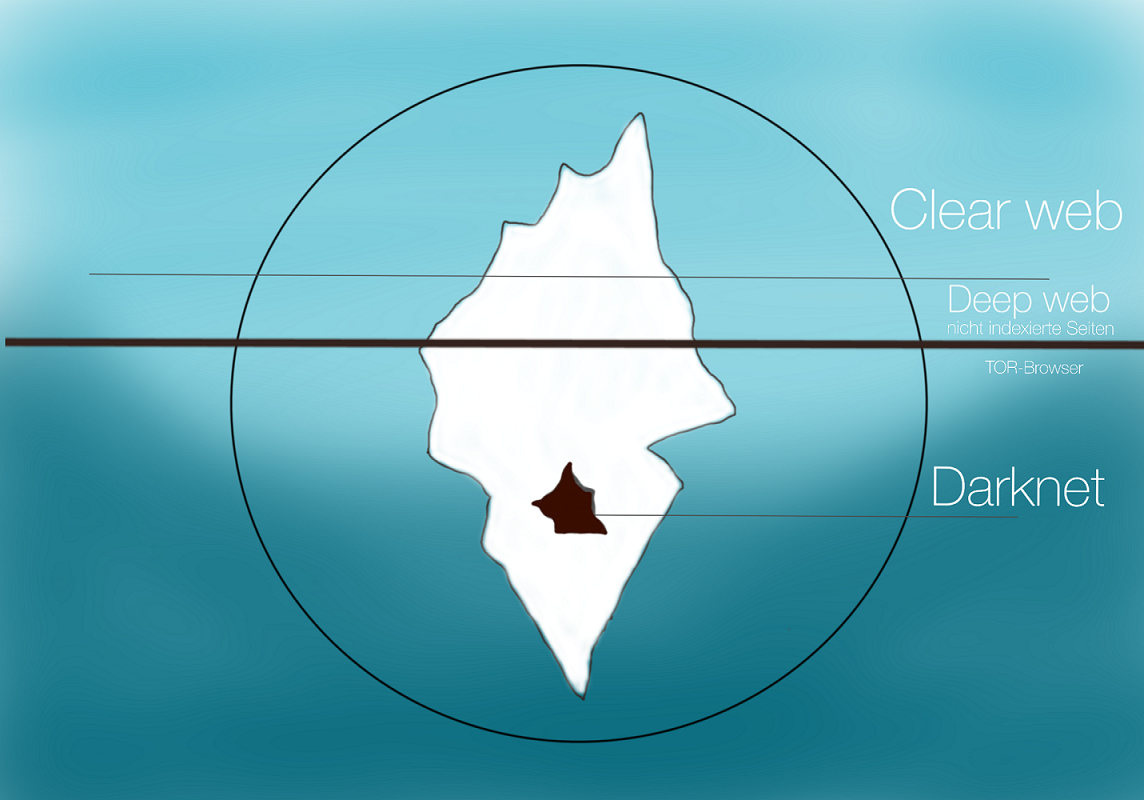

In einer zunehmend digitalisierten Welt sind Unternehmen jeder Größe den Gefahren von Cyberangriffen ausgesetzt. Angreifer nutzen immer raffiniertere Methoden, um an sensible Daten zu gelangen, oft über gestohlene oder unsichere Zugangsdaten. Herkömmliche Passwort-basierte Authentifizierungsverfahren bieten häufig nicht genügend Schutz, weshalb sich die Zwei-Faktor-Authentifizierung (2FA) zu einer unverzichtbaren Sicherheitsmaßnahme entwickelt hat. Eine der besten Lösungen auf diesem Gebiet ist ESET Secure Authentication (ESA). In diesem Blog-Artikel werfen wir einen genaueren Blick auf die Funktionsweise und die Vorteile dieser Lösung.

Was ist ESET Secure Authentication?

ESET Secure Authentication ist eine leistungsstarke und dennoch benutzerfreundliche Zwei-Faktor-Authentifizierungslösung, die speziell entwickelt wurde, um den Zugang zu Netzwerken, Systemen und Daten vor unbefugtem Zugriff zu schützen. Sie kombiniert die klassische Passwort-Eingabe mit einem zweiten Sicherheitsfaktor, um sicherzustellen, dass nur autorisierte Nutzer auf sensible Informationen zugreifen können.

Der zweite Faktor besteht meist aus einem zeitbasierten Einmalpasswort (TOTP), das auf einem mobilen Gerät generiert oder über eine spezielle App bereitgestellt wird. Dies bedeutet, dass selbst wenn ein Passwort kompromittiert wird, Angreifer ohne das mobile Gerät keinen Zugriff erhalten.

Wie funktioniert ESET Secure Authentication?

Das Prinzip hinter ESA ist einfach, aber sehr effektiv. Die Lösung fügt eine zusätzliche Sicherheitsstufe hinzu, indem sie die Identität des Nutzers durch einen zweiten Faktor verifiziert. So funktioniert es:

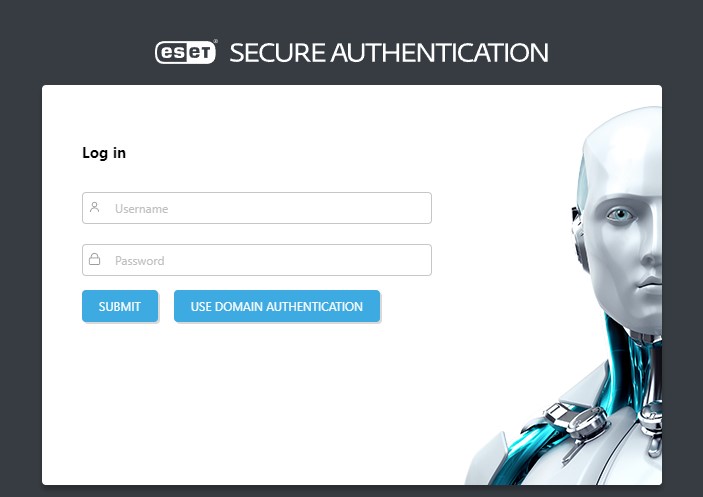

- Login: Der Nutzer gibt wie gewohnt seinen Benutzernamen und sein Passwort ein.

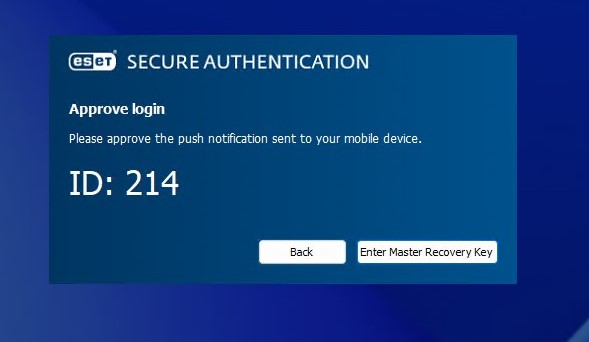

- Authentifizierung: Anschließend wird ein Einmalpasswort (OTP) angefordert, das entweder über eine mobile App oder per SMS an den Nutzer gesendet wird.

- Verifizierung: Nachdem das OTP erfolgreich eingegeben wurde, wird der Zugang zum System gewährt.

Der gesamte Prozess dauert nur wenige Sekunden und bietet eine starke Verteidigungslinie gegen Cyberbedrohungen wie Phishing oder Passwort-Diebstahl.

Vorteile von ESET Secure Authentication

ESET Secure Authentication bietet eine Vielzahl von Vorteilen, die über die klassische Passwort-Sicherheit hinausgehen. Hier sind die wichtigsten:

- Erhöhte Sicherheit

Die Kombination aus Passwort und OTP macht es Angreifern nahezu unmöglich, auf Benutzerkonten zuzugreifen, selbst wenn das Passwort kompromittiert wurde. Dies schützt Ihr Netzwerk und Ihre Daten vor unautorisierten Zugriffen und potenziellen Schäden.

- Einfache Implementierung

ESET Secure Authentication lässt sich nahtlos in bestehende Infrastrukturen integrieren, einschließlich Active Directory, VPNs und Cloud-Dienste. Die Benutzerfreundlichkeit und Kompatibilität mit einer Vielzahl von Plattformen macht die Implementierung unkompliziert, ohne dass teure Hardware benötigt wird.

- Mobilität

Da die meisten Menschen ihre Smartphones ohnehin immer bei sich tragen, wird kein zusätzliches Gerät benötigt. Nutzer können die ESET Secure Authentication App auf ihren mobilen Geräten installieren und so jederzeit und überall sicher auf Systeme zugreifen.

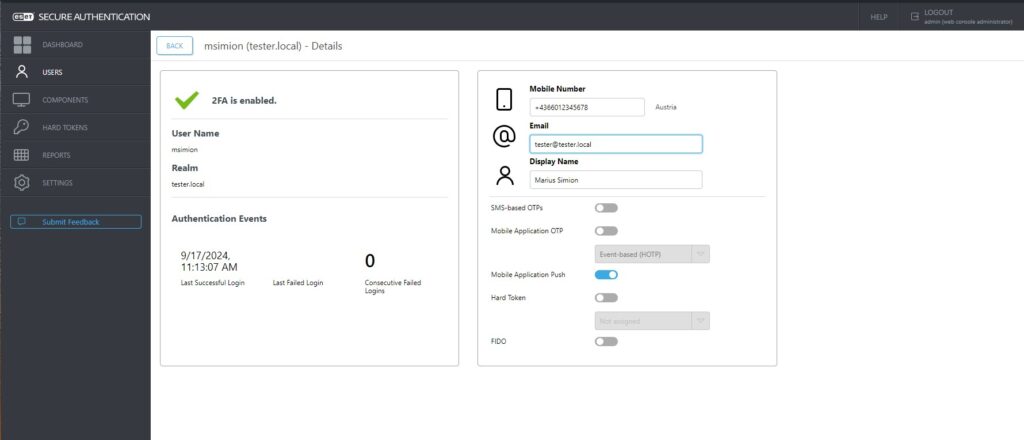

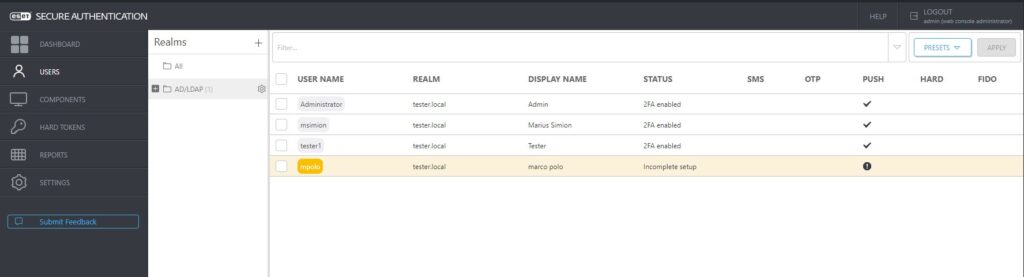

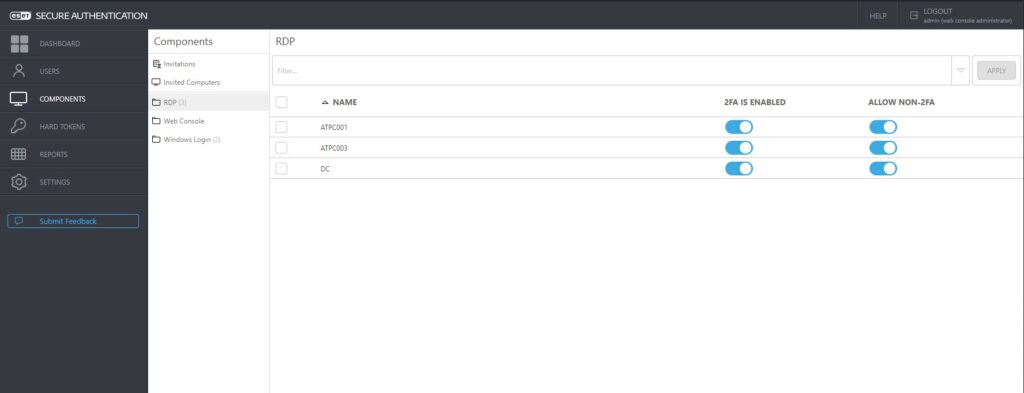

- Zentrale Verwaltung

Die Lösung bietet eine einfache, zentrale Verwaltung über ein benutzerfreundliches Dashboard. IT-Administratoren können hier die Zwei-Faktor-Authentifizierung steuern, Benutzer hinzufügen oder entfernen und Sicherheitsrichtlinien festlegen.

- Kosteneffizienz

Im Vergleich zu Hardware-basierten 2FA-Lösungen ist ESET Secure Authentication deutlich kostengünstiger. Es entstehen keine hohen Anschaffungskosten für Tokens oder spezielle Geräte, da die Authentifizierung über mobile Apps erfolgt.

- Skalierbarkeit

ESET Secure Authentication eignet sich sowohl für kleine als auch für große Unternehmen. Es lässt sich einfach skalieren, sodass wachsende Organisationen keine Sorgen haben müssen, ihre Sicherheitslösung anzupassen.

Wo kann ESET Secure Authentication eingesetzt werden?

Die Einsatzmöglichkeiten von ESET Secure Authentication sind breit gefächert. Sie kann in einer Vielzahl von Szenarien verwendet werden, darunter:

- VPN-Zugriff: Schützen Sie den Zugang zu Ihrem Unternehmensnetzwerk über ein Virtual Private Network (VPN) mit 2FA.

- Remote-Desktop-Verbindungen: Sichern Sie den Fernzugriff auf Desktops und Systeme, um sicherzustellen, dass nur autorisierte Benutzer von außen zugreifen können.

- Cloud-Anwendungen: Integrieren Sie ESA in Ihre Cloud-Dienste wie Office 365 oder Google Workspace, um die Sicherheit Ihrer Unternehmensdaten zu erhöhen.

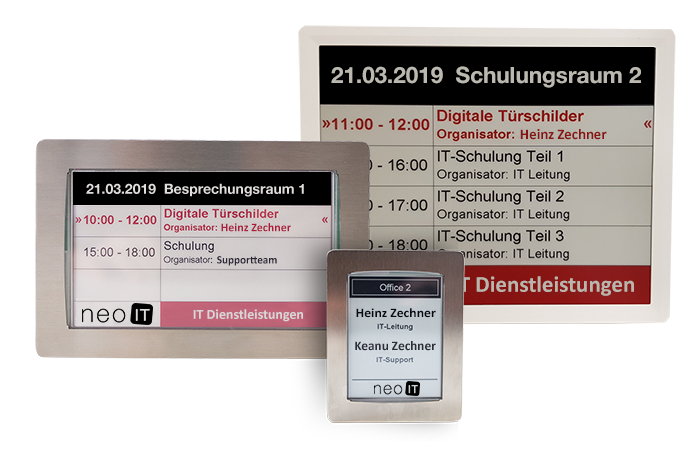

- Unternehmensportale und -anwendungen: Schützen Sie webbasierte Anwendungen, interne Portale und CRM-Systeme, die sensible Daten verarbeiten.

Fazit: Mehr Sicherheit mit minimalem Aufwand

ESET Secure Authentication bietet eine zuverlässige und benutzerfreundliche Lösung, um die Sicherheit in Ihrem Unternehmen deutlich zu verbessern. In Zeiten steigender Cyberangriffe ist es entscheidend, Zugänge bestmöglich zu schützen. Mit ESA erhalten Unternehmen eine flexible und skalierbare Möglichkeit, die Vorteile der Zwei-Faktor-Authentifizierung zu nutzen – ohne hohe Kosten oder komplexe Implementierungen.

Durch den Einsatz dieser Lösung sind Sie bestens gerüstet, um sich vor den vielfältigen Bedrohungen in der digitalen Welt zu schützen und gleichzeitig die Produktivität und Benutzerfreundlichkeit für Ihre Mitarbeiter zu gewährleisten.

Ihr Partner für maßgeschneiderte IT-Sicherheitslösungen

Als zertifizierter ESET-Partner stehen wir Ihnen mit umfassendem Know-how und Erfahrung zur Seite, um Sie kompetent bei der Implementierung und Umsetzung der Zwei-Faktor-Authentifizierung zu unterstützen. Dabei bieten wir maßgeschneiderte Lösungen, die auf Ihre individuellen Sicherheitsanforderungen abgestimmt sind, um den optimalen Schutz Ihrer Daten und Systeme zu gewährleisten.

Setzen Sie auf Sicherheit, bevor es zu spät ist – mit ESET Secure Authentication!